В обеспечении безопасности беспроводных сетей пароли - это только половина успеха. Выбор надлежащего уровня шифрования не менее важен, и от правильного выбора зависит, будет ли ваша беспроводная локальная сеть домом из соломы или надежной крепостью. По мере развития беспроводных сетей развивались и протоколы их защиты. В данной статье мы сделаем обзор стандартов безопасности WLAN и расскажем о различиях между WEP, WPA, WPA2 и WPA3.

Что такое безопасность беспроводных сетей?

Безопасность беспроводных сетей - это набор методов и инструментов, используемых для защиты инфраструктуры WLAN и проходящего через нее трафика. В широком смысле слова, безопасность беспроводных сетей определяет, какие конечные точки разрешены и запрещены в сети Wi-Fi с помощью политик доступа к сети и безопасности. Технология обеспечивает соблюдение этих правил и защищает сеть от всех и вся, кто пытается ее нарушить.

Сложность - это новая норма для беспроводных сетей. ИТ-специалисты сталкиваются с многими факторами, включая архитектуру беспроводных локальных сетей с облачным управлением, IoT-устройства без интерфейсов отображения и конечных пользователей, которых раздражают новые меры безопасности, потенциально мешающие их интернет-соединениям.

Ко всему этому добавляется бесконечное шествие все более изощренных атак, в том числе и тех, которые пытаются использовать уязвимости в корпоративных беспроводных сетях.

Как работает беспроводная безопасность?

Безопасность проводных сетей защищает трафик, проходящий между устройствами, такими как коммутаторы, маршрутизаторы и все, что использует кабель Ethernet. В отличие от этого, безопасность беспроводных сетей в первую очередь защищает трафик, который передается по воздуху между беспроводными устройствами. К ним относятся беспроводные точки доступа (AP), взаимодействующие с устройством-контроллером (или, в ячеистой сети, друг с другом), а также связь между AP и конечными устройствами, подключенными к сети Wi-Fi.

Шифрование - один из важнейших инструментов, используемых для создания безопасной сети, в том числе - и, возможно, особенно - в беспроводной локальной сети. Оно работает за счет использования формул, известных как алгоритмы, для шифрования сообщений при их передаче между беспроводными устройствами. Даже если их перехватить, эти сообщения будут непонятны неавторизованным пользователям без ключа дешифрования.

С течением времени стандарты беспроводного шифрования развивались в ответ на меняющиеся требования к сетям, возникающие проблемы безопасности и обнаружение уязвимостей в предыдущих протоколах шифрования.

Как незащищенные сети создают риски?

Как незапертое здание является открытым приглашением для грабителей, так и незащищенная сеть подвержена высокому риску взлома со стороны внутренних или внешних угроз, стремящихся украсть данные, подслушать или совершить другие злонамеренные действия. В некоторых отношениях ставки в беспроводной сети еще выше, поскольку любой человек в радиусе действия может перехватить радиоволны, передающие трафик Wi-Fi, - прямого доступа к оборудованию не требуется.

Чтобы проиллюстрировать эту угрозу, представьте, что вы находитесь в переполненном ресторане и слышите, как другой посетитель ресторана разговаривает по громкой связи со своим банком. Они громко делятся всеми видами конфиденциальной информации - номерами кредитных карт, номерами социального страхования, именами, датами рождения и так далее - в пределах слышимости всех остальных посетителей ресторана. Любой человек может воспользоваться этой информацией и совершить любой вид мошенничества и кражи личных данных. По сути, именно так выглядит незащищенная или даже недостаточно защищенная беспроводная сеть для потенциальных злоумышленников.

Помимо риска подглядывания и утечки данных, субъекты угроз могут использовать незащищенные беспроводные сети в качестве точки уязвимости для получения доступа к более широкой корпоративной сети. Шифрование не всегда решает эту проблему, но вполне разумно ожидать, что злоумышленники, увидев WLAN с устаревшими протоколами шифрования, начнут искать другие слабые места в беспроводной сети.

Типы протоколов безопасности беспроводных сетей

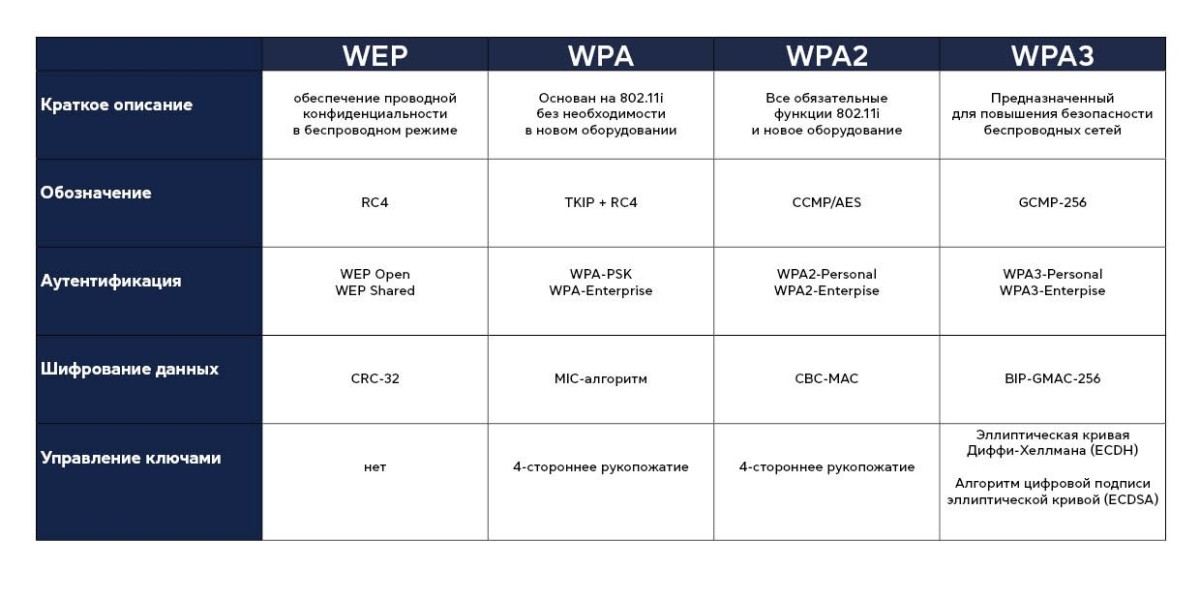

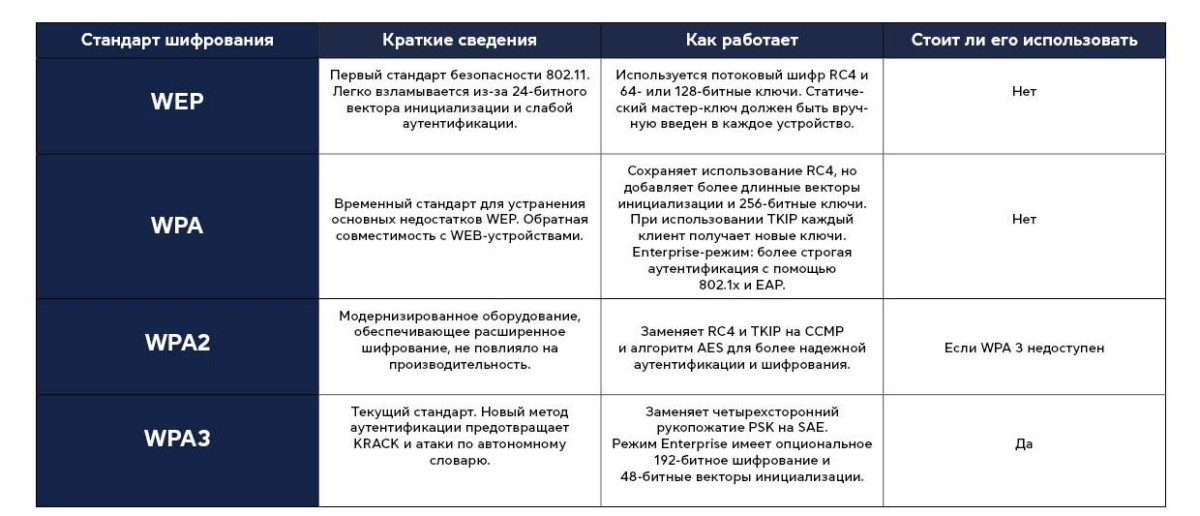

Большинство беспроводных точек доступа поставляются с возможностью включения одного из четырех стандартов беспроводного шифрования:

- Wired Equivalent Privacy (WEP)

- Wi-Fi Protected Access (WPA)

- WPA2

- WPA3

WEP, WPA, WPA2 и WPA3: что лучше?

Выбирая между протоколами безопасности беспроводных сетей WEP, WPA, WPA2 и WPA3, эксперты сходятся во мнении, что WPA3 лучше всего подходит для обеспечения безопасности Wi-Fi. Как самый современный протокол беспроводного шифрования, WPA3 является наиболее безопасным выбором. Однако некоторые беспроводные точки доступа не поддерживают WPA3. В этом случае следующим лучшим вариантом будет WPA2, который сегодня широко распространен в корпоративном пространстве.

На данный момент никто не должен использовать оригинальный протокол безопасности беспроводных сетей WEP или даже его ближайшего преемника WPA, поскольку оба устарели и делают беспроводные сети крайне уязвимыми для внешних угроз.

Сетевым администраторам следует заменить любую беспроводную точку доступа или маршрутизатор, поддерживающий WEP или WPA, на более новое устройство, совместимое с WPA2 или WPA3.

Как работает WEP?

Wi-Fi Alliance разработал WEP - первый алгоритм шифрования для стандарта 802.11 - с одной главной целью: не позволить хакерам подглядывать за беспроводными данными, передаваемыми между клиентами и точками доступа. Однако с момента своего создания в конце 1990-х годов WEP не обладал достаточной силой, необходимой для достижения этой цели.

WEP использует потоковый шифр RC4 (Rivest Cipher 4) для аутентификации и шифрования. Изначально стандарт предусматривал 40-битный ключ шифрования с предварительным разделением. Позже, после снятия правительством США некоторых федеральных ограничений, стал доступен 104-битный ключ.

Администратор должен вручную вводить и обновлять ключ, который объединяется с 24-битным вектором инициализации (IV) для усиления шифрования. Небольшой размер IV увеличивает вероятность повторного использования ключей пользователями, что, однако, облегчает их взлом. Эта особенность, а также ряд других недостатков и уязвимостей, включая проблематичные механизмы аутентификации, делают WEP рискованным выбором для обеспечения безопасности беспроводных сетей.

Эксперты по кибербезопасности выявили несколько серьезных недостатков WEP в 2001 году, что в итоге привело к отраслевым рекомендациям постепенно отказаться от использования WEP как в корпоративных, так и в потребительских устройствах. После того как в 2007 году следователи проследили, что масштабная кибератака на магазин T.J.Maxx была связана с уязвимостями WEP, стандарт безопасности данных индустрии платежных карт запретил розничным торговцам и другим организациям, обрабатывающим данные кредитных карт, использовать WEP.

Как работает WPA?

Многочисленные недостатки WEP выявили острую необходимость в альтернативе. Но намеренно медленные и тщательные процессы, необходимые для написания новой спецификации безопасности, противоречили срочности ситуации. В ответ на это Wi-Fi Alliance выпустил WPA в качестве временного стандарта в 2003 году, в то время как IEEE работала над созданием более совершенной, долгосрочной замены WEP.

WPA имеет отдельные режимы для корпоративных пользователей и для личного использования. Корпоративный режим, WPA-Extensible Authentication Protocol (WPA-EAP), использует более строгую аутентификацию 802.1x и требует использования сервера аутентификации. Персональный режим, WPA-Pre-Shared Key (WPA-PSK), использует предварительно распределенные ключи для упрощения внедрения и управления среди потребителей и небольших офисов.

Хотя WPA также основан на RC4, он внес несколько усовершенствований в шифрование - а именно, использование протокола Temporal Key Integrity Protocol (TKIP). TKIP содержит набор следующих функций для повышения безопасности WLAN:

- использование 256-битных ключей;

- смешивание ключей в каждом пакете, что позволяет генерировать уникальный ключ для каждого пакета;

- автоматическая передача обновленных ключей;

- проверка целостности сообщения;

- увеличенный размер вектора инициализации( IV), использующий 48 бит;

- механизмы для уменьшения повторного использования IV.

Wi-Fi Alliance разработал WPA с учетом обратной совместимости с WEP, чтобы способствовать быстрому и легкому внедрению. Специалисты по сетевой безопасности могли поддерживать новый стандарт на многих устройствах с WEP с помощью простого обновления прошивки. Однако эта основа также означала, что безопасность WPA была не настолько полной, как могла бы быть.

Как работает WPA2?

Как преемник WPA, стандарт WPA2 был утвержден IEEE в 2004 году как 802.11i. Как и его предшественник, WPA2 также предлагает корпоративный и персональный режимы.

WPA2 заменяет RC4 и TKIP двумя более надежными механизмами шифрования и аутентификации:

- Advanced Encryption Standard (AES), механизм шифрования;

- Режим счетчика с протоколом аутентификации кода шифрования (CCMP), механизм аутентификации.

Также для обеспечения обратной совместимости WPA2 поддерживает TKIP в качестве запасного варианта, если устройство не может поддерживать CCMP.

Разработанный правительством США для защиты секретных данных, AES состоит из трех симметричных блочных шифров. Каждый шифр шифрует и расшифровывает данные блоками по 128 бит, используя 128-, 192- и 256-битные ключи. Хотя использование AES требует большей вычислительной мощности от точек доступа и клиентов, постоянное совершенствование компьютерного и сетевого оборудования позволило снизить проблемы с производительностью.

CCMP защищает конфиденциальность данных, позволяя получать их только авторизованным пользователям сети. Для обеспечения целостности сообщений используется код аутентификации с цепочкой блоков шифров.

В WPA2 также реализован беспрепятственный роуминг, позволяющий клиентам переходить от одной точки доступа к другой в одной и той же сети Wi-Fi без повторной аутентификации, используя кэширование парных мастер-ключей (PMK) или предварительную аутентификацию.

Уязвимость KRACK раскрывает недостатки WPA2

В 2017 году бельгийский исследователь безопасности Мати Ванхеф обнаружил серьезный недостаток в безопасности WPA2, известный как уязвимость атаки переустановки ключей (KRACK), которая использует переустановку ключей беспроводного шифрования. Хотя WPA2-Enterprise имеет более надежную схему аутентификации благодаря использованию EAP - по сравнению с WPA2-Personal, которая использует общие ключи - уязвимость KRACK существует на этапе шифрования. В результате она затрагивает все реализации WPA2.

Новое подключение к сети Wi-Fi начинается с криптографического четырехстороннего рукопожатия между конечной точкой и точкой доступа, в ходе которого оба устройства посредством серии сообщений туда и обратно доказывают, что знают заранее установленный код аутентификации - PMK в корпоративном режиме и PSK в персональном режиме - без явного его раскрытия. После аутентификации на третьем этапе четырехстороннего рукопожатия точка доступа передает клиенту ключ шифрования трафика. Если конечная точка не подтверждает получение ключа, точка доступа предполагает проблему с подключением, повторно отправляя и переустанавливая его. Злоумышленники, которые должны находиться в пределах физической досягаемости клиента и сети, могут запускать, перехватывать, анализировать, манипулировать и воспроизводить эти повторные передачи, пока не смогут определить ключ, взломать шифрование и получить доступ к сетевым данным.

"Слабые места кроются в самом стандарте Wi-Fi, а не в отдельных продуктах или реализациях", - писал тогда Ванхеф. "Поэтому любая корректная реализация WPA2, скорее всего, будет затронута".

Отраслевые аналитики широко признали KRACK серьезным недостатком в системе безопасности WPA2. Эта находка побудила поставщиков технологий быстро выпустить исправления для программного обеспечения, чтобы снизить риск до появления следующего поколения беспроводной безопасности. Однако многие эксперты утверждают, что уязвимость KRACK будет сложно использовать в реальных условиях.

"Ставьте патчи, когда сможете, но не паникуйте", - написал в Твиттере исследователь кибербезопасности Мартин Гроотен (Martijn Grooten).

Метод четырехстороннего рукопожатия также делает сети WPA2 со слабыми паролями уязвимыми к атакам по словарю в автономном режиме - по типу атаки методом перебора, который заключается в систематическом переборе сотен, тысяч или миллионов заранее составленных возможных паролей вдали от целевой сети. В этом случае злоумышленник может перехватить рукопожатие WPA2, взять эту информацию из сети и с помощью компьютерной программы сравнить ее со списком вероятных кодов, чтобы найти тот, который логически согласуется с имеющимися данными рукопожатия. Атаки по словарю имеют гораздо меньше шансов на успех в случае длинных паролей, состоящих из комбинаций заглавных и строчных букв, цифр и специальных символов.

Как работает WPA3?

В 2018 году Wi-Fi Alliance начал сертификацию WPA3, самого нового стандарта безопасности беспроводных сетей, который эксперты считают наиболее безопасным. С июля 2020 года Wi-Fi Alliance требует, чтобы все устройства, желающие получить сертификацию Wi-Fi, поддерживали WPA3.

Стандарт WPA3 предусматривает использование защищенных кадров управления, которые помогают защититься от подслушивания и подделки. Он также стандартизирует 128-битный криптографический набор и запрещает устаревшие протоколы безопасности. WPA3-Enterprise имеет опциональное 192-битное шифрование и 48-битный IV для усиленной защиты конфиденциальных корпоративных, финансовых и правительственных данных. WPA3-Personal использует CCMP-128 и AES-128.

WPA3 устраняет уязвимость KRACK в WPA2 с помощью более безопасного криптографического рукопожатия, заменяя четырехстороннее рукопожатие PSK на одновременную аутентификацию равных (SAE), версию рукопожатия "стрекоза" от Internet Engineering Task Force, в которой инициатором контакта может быть как клиент, так и точка доступа. Каждое устройство передает свои учетные данные для аутентификации в виде отдельного одноразового сообщения, а не в виде многочастного разговора "подай-принеси". Важно отметить, что SAE также исключает повторное использование ключей шифрования, требуя нового кода при каждом взаимодействии. Без открытого общения между точкой доступа и клиентом или повторного использования ключей шифрования злоумышленники не смогут так же легко подслушать или внедриться в обмен.

SAE ограничивает пользователей активными попытками аутентификации на месте - отмечая всех, кто превысил определенное количество угадываний пароля. Эта возможность должна сделать типичную сеть Wi-Fi более устойчивой к автономным атакам по словарю. Требуя вводить новую кодовую фразу для каждого соединения, SAE также позволяет реализовать функцию, называемую forward secrecy, которая направлена на то, чтобы злоумышленники, взломавшие кодовый код, не смогли использовать его для расшифровки данных, которые они ранее перехватили и сохранили.

Наряду с WPA3 Wi-Fi Alliance также представила новый протокол под названием Wi-Fi Easy Connect, который упрощает процесс подключения IoT-устройств, не имеющих визуальных интерфейсов настройки, с помощью такого механизма, как сканирование QR-кода.

Наконец, дополнительная функция под названием Wi-Fi Enhanced Open делает подключение к публичным сетям Wi-Fi более безопасным, автоматически шифруя информацию между каждым клиентом и точкой доступа с помощью нового уникального ключа.

На практике WPA3 не является неуязвимым для угроз. Ванхоеф, эксперт по безопасности, обнаруживший KRACK, и Эяль Ронен, исследователь из Тель-Авивского университета, опубликовали несколько новых уязвимостей в WPA3 в 2019 году. Так называемые уязвимости Dragonblood включали в себя две атаки на понижение класса, при которых злоумышленник заставляет устройство вернуться к WPA2, и две атаки по побочным каналам, позволяющие проводить атаки по словарю в автономном режиме. Однако Wi-Fi Alliance преуменьшил риски, заявив, что производители могут легко устранить их с помощью обновления программного обеспечения. Несмотря на потенциальные уязвимости, эксперты считают WPA3 самым безопасным беспроводным протоколом на сегодняшний день.